Inhaltsverzeichnis

Weiterentwicklung des Substitutionsverfahrens: Vigenère-Chiffre

Durch Häufigkeitsanalysen sind monoalphabetische Substitutionsverfahren unsicher, selbst wenn das Geheimtextalphabet nicht nur verschoben, sondern "zerwürfelt" ist - wenn also die Buchstaben des Geheimtextalphabets in zufälliger Reihenfolge vorliegen. Angriffe auf monoalphabetische Substitutionsverfahren erfolgen immer nach der Exhaustionsmethode; sie werden auch als Brute-Force-Attacken bezeichnet.

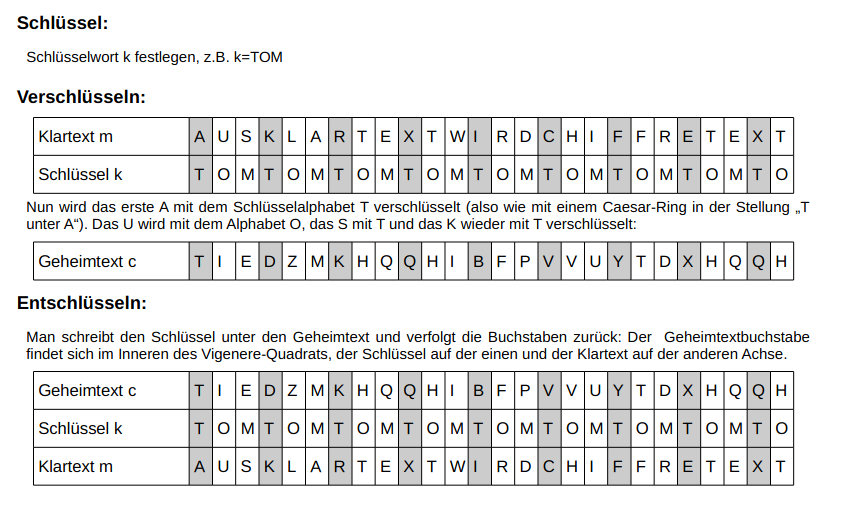

Die Weiterentwicklung der Substitutionsverfahren, die Angriffe auf den Code durch Häufigkeitsanalysen unmöglich macht, ist die polyalphabetische Substitution wie wie die Vigenère-Chiffre, die 300 Jahre lang als unangreifbar galt. Hier verwendet man für aufeinanderfolgende Buchstaben jeweils verschiedene Alphabete, so dass sich die Häufigkeiten der Buchstaben im Geheimtext ausgleichen:

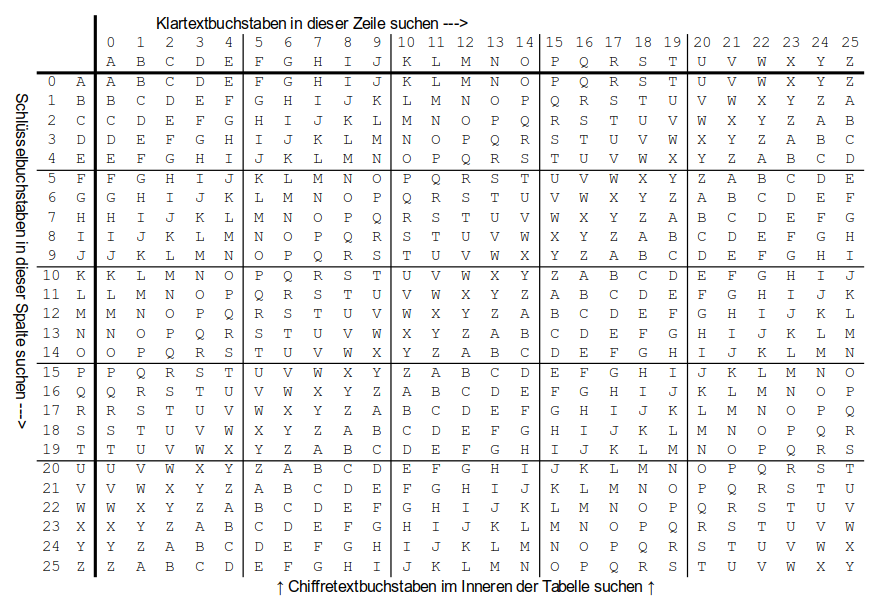

Arbeitshilfe: Vigenere-Quadrat

(A1)

(A) Erkläre das Prinzip von Brute-Force-Attacken (Recherche!).

(B) Vereinbare mit deinem Nachbarn ein Schlüsselwort. Jeder chiffriert einen kurzen Text (wenige Wörter), ihr tauscht die Geheimtexte aus und jeder dechiffriert die Nachricht des anderen.

Angriffe auf die Vigenère-Chiffre

Der Kasiski-Test

Autokorrelation

Die Vigenère-Chiffre ebnet zwar die Häufigkeitsunterschiede zwischen den Gruppen ein, aber innerhalb einer Gruppe sind immer die gleichen Buchstaben häufig (bzw. selten). Das nutzt man aus, indem man den Geheimtext buchstabenweise verschiebt und seine Übereinstimmungen mit sich selber zählt. Wenn nach der richtigen Verschiebung (nämlich um genau eine Schlüssellänge) alle Buchstaben wieder mit denen ihrer eigenen Gruppe zusammentreffen, fällt das bei der Zählung sofort auf:

(A2)

Gegeben ist das folgende Textfragment, welches mit der Vigenère Methode verschlüsselt ist. Es ist bekannt, dass die Schlüssellänge 3 ist. Versuche den Klartext zu ermitteln.

VRUJEGXEAVNGVBXEDXISILR

(A3)

Ermittle mit Hilfe der Autokorrelation die Länge des Schlüssels. Versuche dann den Klartext zu ermitteln.

RQICVCXVOLIIFCIIUMWKZQRWJZQROQOVMEMKUIRKRWVKNWHRNUYVNAXVYIREEMXQONYEFBMFIQIIZV