Basic Pentesting 1

Diese VM ist speziell für Anfänger im Bereich Penetrationstests gedacht. Das Ziel ist es, die VM aus der Ferne anzugreifen und Root-Rechte zu erlangen. Wenn du das geschafft hast, kannst du versuchen Sie, andere Angriffsvektoren zu finden zu finden, die du möglicherweise übersehen hast.

Die virtuelle Maschine kannst du auf Vulnhub herunterladen.

Die virtuelle Maschine hat verschiedene Sicherheitslücken, die es ermöglichen, administrative Rechte zu erlangen.

Variante 1: ProFTPD

Informationsbeschaffung Runde 1

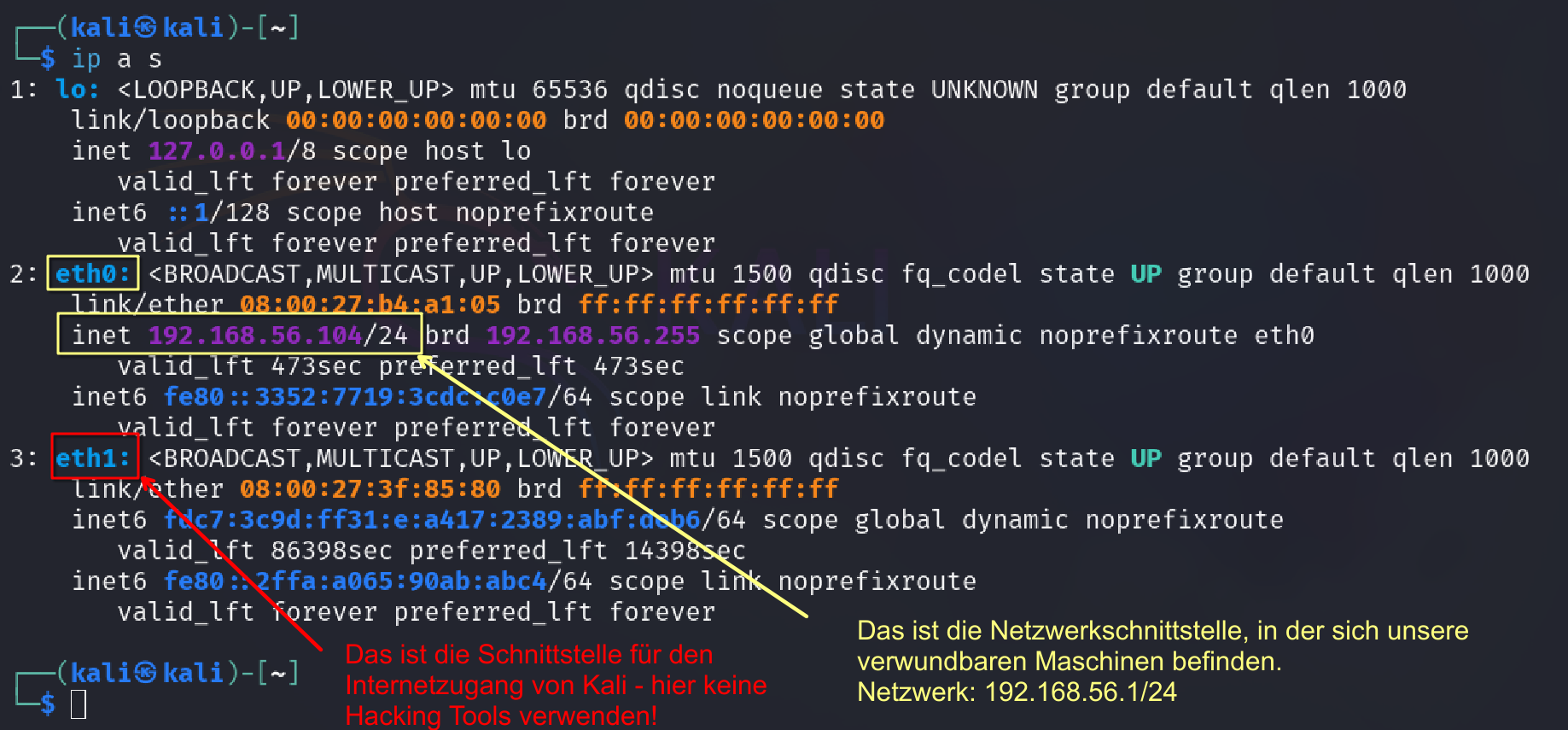

Zunächst verschafft man sich einen Überblick über die Netzwerkeinstellungen und Adressen, der Befehl ip a s zeihgt die Negtzwerkschnittstellen und ihre aktuelle Konfiguration an:

Hier im Beispiel ist die interne Schnittstelle also eth0 mit der Adresse 192.168.56.104/24.

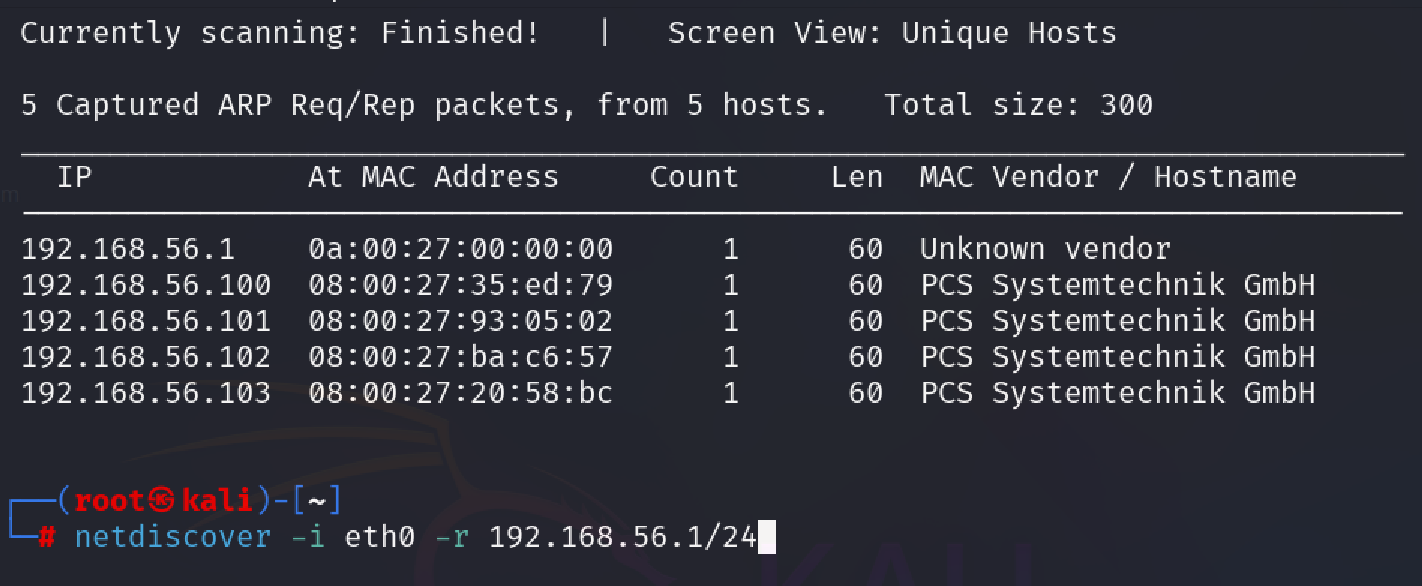

Jetzt können wir das Zielnetzwerk scannen, um zu sehen, welche Geräte sich dort befinden: netdiscover -i eth0 192.168.56.1/24 liefert folgendes Ergebnis:

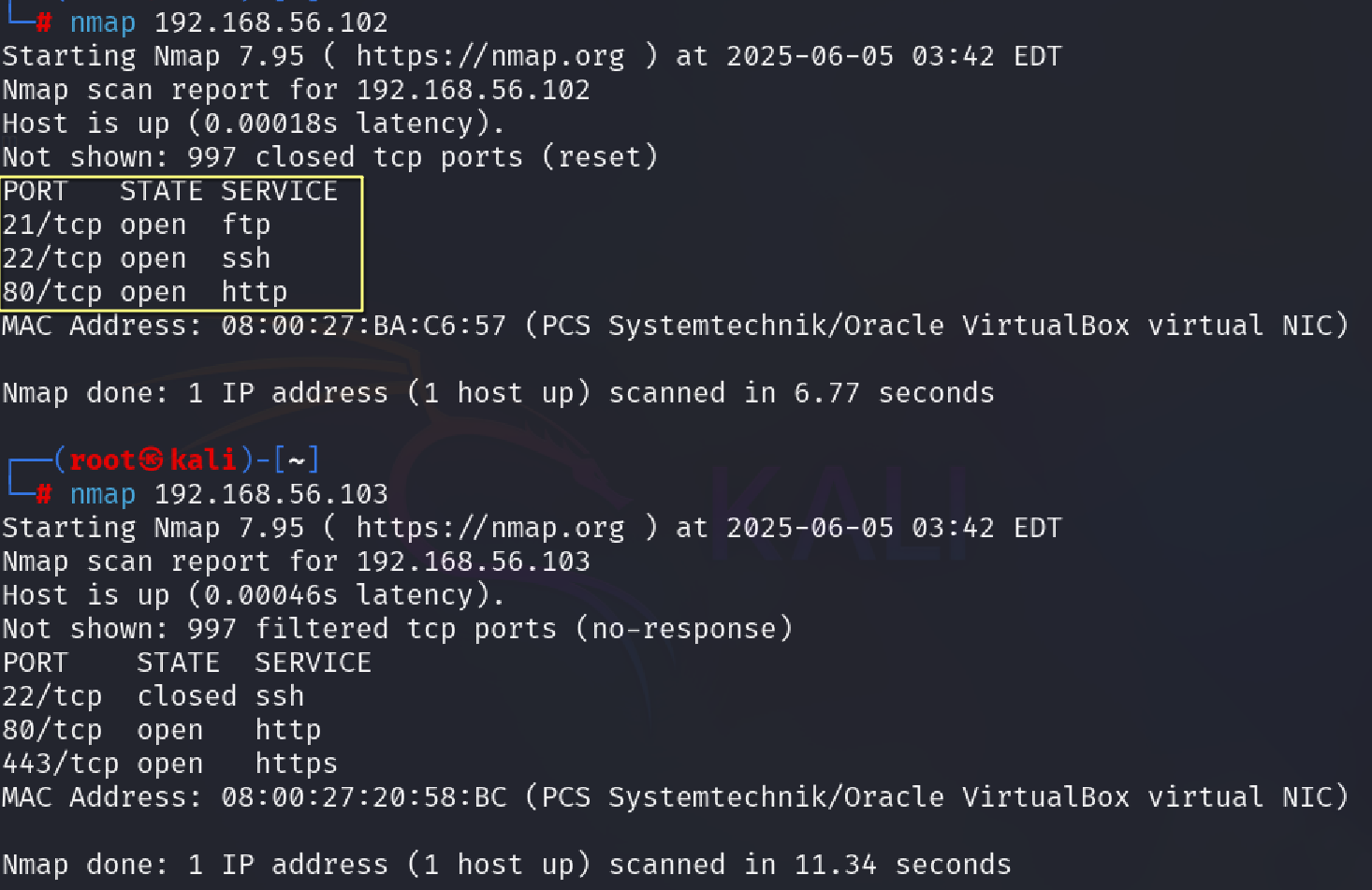

Es gibgt also poentiell 4 Angriffsziele in unserem Netz - um INformationen zu den einzelnen Hosts zu erhalten untersucht man sie einzeln mit nmap <IP-Adresse>. Die Pentesting 1 Maschine bietet folgende Dienste an:

Port 21 - FTP Port 22 - SSH Port 80 - http

Es gibt nur ein Maschine, die genau diese Kombination aus Ports geöffnet hat, die mit der IP-Adresse 192.168.66.102. Im Weiteren werden wir also mit dieser IP Adresse "arbeiten".

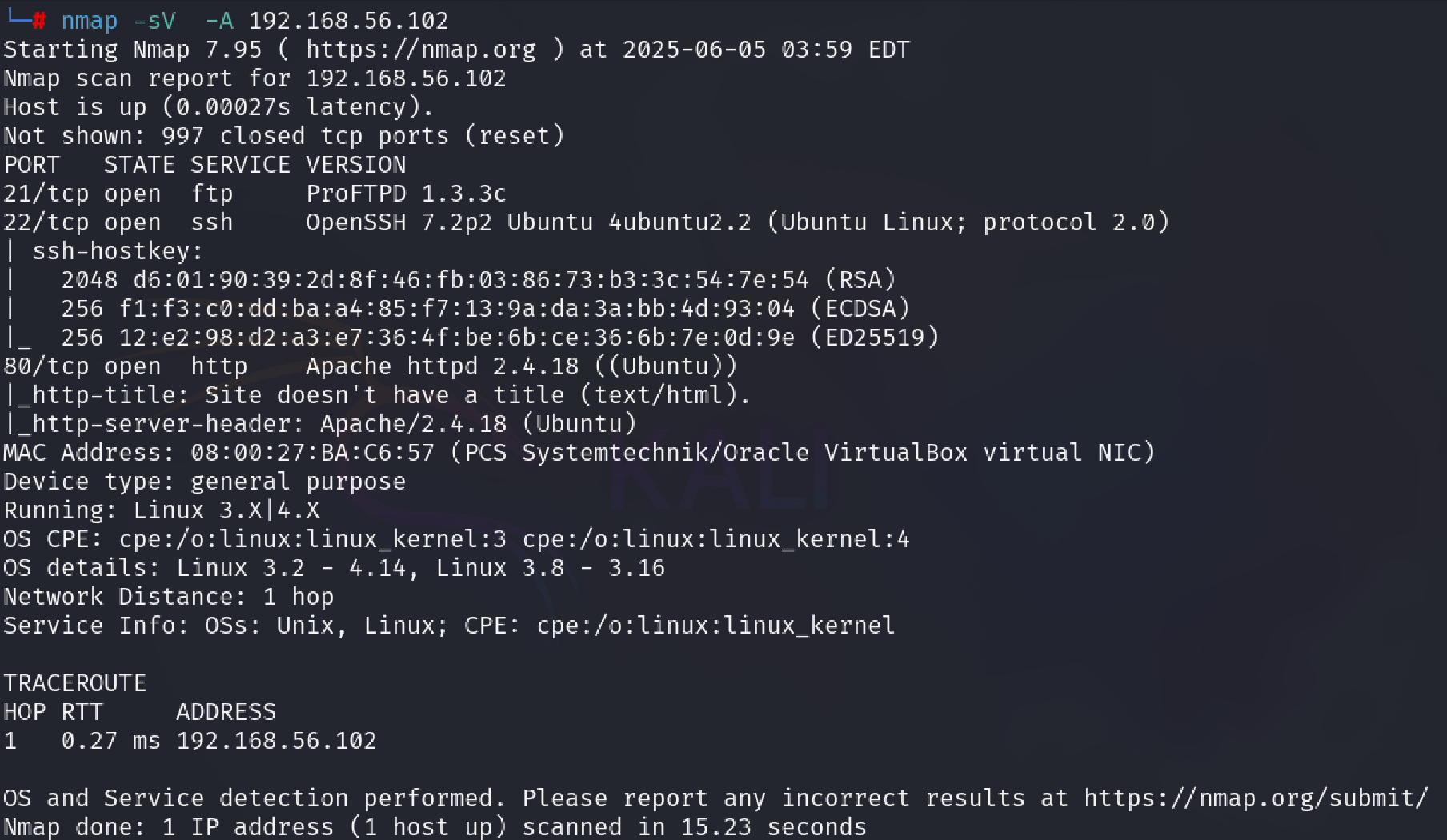

Nun versuchen wir, mehr Informationen über die eingesetzte Software auf dem Server zu erhalten, dazu verwenden wir erneut nmap, jetzt aber mit Optionen, die versucht, die Software und deren Versionen zu ermitteln:

nmap -sV -A 192.168.56.102

- Die Option

-sVscannt nach den Versionen - Die Option

-Aschält "Aggressive Scanning" ein, damit bekommt man einige zusätzliche Infos

Das Ergebnis sieht so aus:

Wir sehen jetzt zu den offenen Ports jeweils, welches Programm in welcher Version für den entsprechenden Dienste eingesetzt wird und einige weitere Informationen, z.B. zum verwendeten Linux Kernel.